1. La telefonía IP en los centros educativos

1.1. Dispositivos (VoIP)

1.2. Incidencias o consultas de Telefonía IP

1.3. Más información

2. Acceso en Internet

3. Red interna del centro

3.1. Red cableada

3.2. WIFI

4. Introducción a la ciberseguridad

4.1. Seguridad de la información

4.2. Gestión de riesgos

4.3. Seguridad informática

4.4. Medidas de seguridad

5. Seguridad de infraestructuras y del puesto de trabajo

6. Plan de concienciación

7. Reporte de peticiones e incidencias

Respecto a las telecomunicaciones, todos los centros docentes cuentan con :

- Telefonía IP

- Acceso a Internet

- Una red interna de centro

¿Conocemos cómo es la electrónica de red?

Los equipos informáticos son importantes, pero no menos importante es el resto del equipamiento y se debe conocer.

Son varias la instrucciones de servicio donde se habla de un responsable de la electrónica de red:

“La manipulación de la electrónica de red que proporciona acceso a Internet en secretaría y las aulas de los centros deberá estar controlada por un responsable para evitar cualquier manipulación ajena, quien llevará un registro con el histórico de actuaciones que se realizan sobre la electrónica y quien las realiza (visitas de técnicos, cambio de latiguillos,…)

Se recomienda que la electrónica de red se ubique en un espacio dedicado, tal como un armario de comunicaciones, al que llegue red eléctrica para alimentación de los equipos. Dicho espacio se recomienda que disponga de acceso controlado por el responsable, y que permanezca cerrado.”

INSTRUCCIÓN DE SERVICIO N.º 3/2010

INSTRUCCIÓN DE SERVICIO NUM 5/2012 : Para el correcto uso y gestión de la línea de datos de los centros educativos

Hay que señalar que, si bien el coordinador TIC debe conocer la infraestructura y la electrónica de red y debe estar informado sobre las actuaciones que se realizan sobre la misma, cualquier manipulación y modificación de la configuración debe ser realizado exclusivamente por los técnicos del SAI. El coordinador TIC solo debe realizar cambios de latiguillos en switches cuando esté bajo la supervisión de un técnico del SAI, por ejemplo cuando haya una comunicación telefónica para la resolución en remoto de una incidencia de red. Resaltar que la configuración de las diferentes bocas (conectores) de los switches varía de unas a otras, con lo cual, al intercambiar los cables de sitio se pueden inducir bucles y problemas que produzcan cortes parciales o totales de comunicación.

Por tanto, no se debe modificar ninguna conexión en los racks de comunicaciones, puesto que puede dejar sin servicio a determinados sectores o a la totalidad del centro. La única modificación debe estar motivada por pruebas en remoto, bajo la supervisión de un técnico del SAI.

1.

Actualmente, los centros disponen de telefonía IP integrada en la red Ibercom de la GVA facilitando un mejor servicio telefónico y un ahorro económico a la administración pública.

Sólo quedan algunas líneas RTB (líneas de cobre). Debido al apagado de centralitas de cobre por parte del proveedor hay un proyecto en marcha para migrar estas líneas de cobre y darlas de baja. En caso de ser líneas de telefonía que no dan servicio a una alarma o un ascensor, se migran a telefonía IP, en caso contrario, como la telefonía IP dejará de funcionar si se produce un fallo eléctrico, se ha de migrar a un módulo GSM con batería incluida que debe estar incluido dentro del contrato de mantenimiento de la alarma o del ascensor.

Recomendamos en los centros que programen un número de supervivencia sobre la línea de internet; este es un número al cual se desvía automáticamente el número de teléfono principal del centro en caso de avería sobre la línea. El alta del número de supervivencia se puede pedir en gvaSAI, para ello hay que seleccionar en el catálogo de servicios NUEVO TIQUE SOBRE LA RED DE VOZ Y DATOS > TELEFONÍA FIJA > ALTA, BAJA, O MODIFICACIÓN DEL Nº DE SUPERVIVENCIA.

Aunque el sistema de telefonía es IP, podemos encontrarnos dos tipos de terminales, teminales analógicos y teminales IP. Los terminales analógicos acaban en unos dispositivos que convierten la señal analógica a IP, estos dispositivos se llaman audiocodes (2 teléfonos) y mediagateways (4, 16,… teléfonos).

Actualmente ya no se ponen nuevos audiocodes o mediagateways. En los centros quedan los que se pusieron cuando se implantó la telefonía IP.

1.1.

A continuación, enumeramos los dispositivos que se suelen utilizar en los centros con telefonía IP. Dependiendo de las características del centro puede haber más cantidad de unos o de otros.

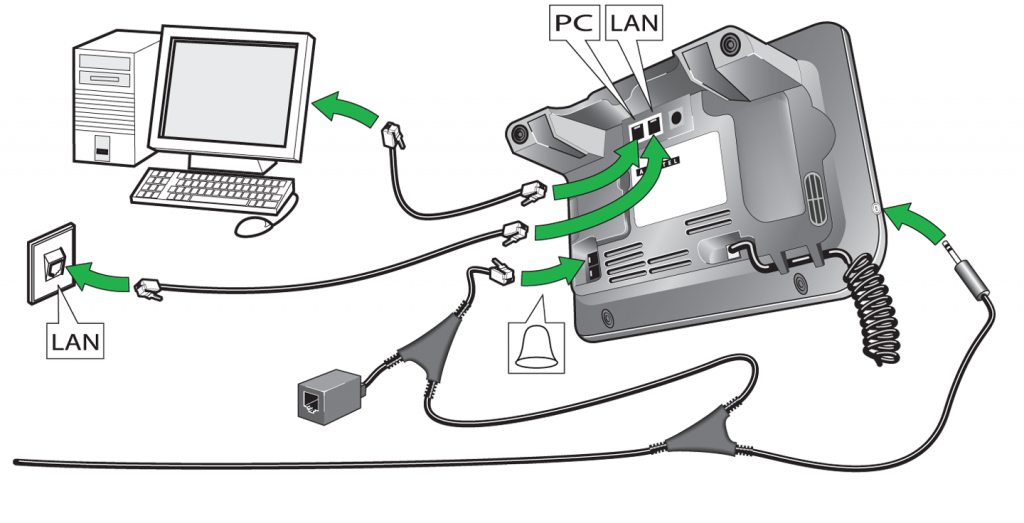

Teléfono IP: Es muy similar a un teléfono convencional, pero se conecta a una línea de datos en lugar de una línea de voz, además, el mismo teléfono IP dispone de una roseta de datos para conectar un PC. Los modelos más habituales de teléfonos IP enviados en los centros son el ALCATEL iptouch 4018 y el 4028 (link con manual PDF). Casi todos los centros suelen tener, al menos, un teléfono IP.

AudioCode: Nos sirve para aprovechar los teléfonos convencionales (voz analógica) y conectar 2 teléfonos normales (o inalámbricos) porque funcionan bajo la telefonía IP. No todos los centros tienen este dispositivo.

MediaGateway: Similar al AudioCode pero con muchas más salidas de teléfono analógico. Este dispositivo suele estar instalado en el armario rack donde llegan los cables de voz y así aprovechar una instalación de voz existente (incluyendo los teléfonos convencionales). No todos los centros tienen este dispositivo.

Teléfonos convencionales: Si se ha instalado un AudioCode o un MediaGateway, se pueden usar los teléfonos convencionales con funcionalidades de un teléfono IP. En ese caso, también existe una guía rápida para saber como usarlo. Se dispone además de una guía de resolución para las incidencias más frecuentes relacionadas con la telefonía IP.

1.2.

Todas las consultas o incidencias de telefonía IP se realizarán a través de gvaSAI. Es necesario que la persona que haga la consulta o informe sobre una incidencia tenga el perfil que le habilita para realizar dicho trámite.

Las categorías de incidencias de telefonía fija y móvil son visibles para todos los perfiles.

Respecto a las peticiones, se muestra a continuación una tabla donde se indican los perfiles que tienen acceso a diferentes trámites:

| Petición | perfil |

| Asesoramiento para la ampliación y reestructuración | todos |

| Consulta sobre el inventario de telefonía del centro docente | coordinador TIC/ED |

| Alta / Baja desvío inmediato de llamada (por ejemplo, ante un traslado, necesito que se desvíe el teléfono de cabecera a un móvil que se ha proporcionado en el centro) | director/secretario |

| Alta / Baja terminal y extensión IP | director/secretario |

| Alta / Baja del desvío si ocupado o ausente (salto) (por ejemplo, se desea que cuando el teléfono de la conserjería esté ocupado o ausente, salte la llamada a secretaría) | director/secretario |

| Cambio del nombre de un extensión (p. ej. asociar una extensión a un cargo directivo o al nombre de un departamento) | director/secretario |

| Alta / modificación de la operadora automática | director |

| Alta / Baja o modificación de locuciones (por ejemplo, se dará de baja un teléfono y se desea que salga una locución avisando del nuevo número o una EOI desea poner locución con el horario del centro) | director/secretario |

| Alta / Baja o modificación del n.º de supervivencia | director/secretario |

| Cambio de categoría de extensiones | director/secretario |

| Permuta entre extensiones | director/secretario |

| Consultas manejo del terminal | todos |

| Registro de llamadas (esta categoría informa que la solicitud se hace por correo a la DGTIC para perfil director o secretario) | director |

| Telefonía móvil. Cambio de la configuración de las extensiones | director/secretario |

| Telefonía móvil. Consultas | todos |

1.3.

- Guía rápida Alcatel 4038,4039 y 4068

- Guía rápida Alcatel 8008

- Guía rápida Alcatel 8018

- Guía rápida Alcatel 8028

- Manual móvil de sobremesa Huawei F-617 básico

- Manual móvil de sobremesa AMP-D379_v5 FWP 3G

- Manual Gigaset IP DECT C530 (15-04-2019) [Teléfono IP inalámbrico, si se reponen baterías, han de ser recargables]

2.

La Dirección General de Tecnologías de la Información y las Comunicaciones se encarga, entre otras cosas, de dar acceso a Internet en todos los centros dependientes de la Generalitat, concretamente la sección de comunicaciones.

Este acceso, ha ido variando con el tiempo y, en general, hemos ido pasando de tener conexiones ADSL con velocidades que hoy en día serían insuficientes a disponer de conexiones de fibra óptica con velocidades adaptables a las necesidades de cada centro. En la actualidad, las conexiones de los centros educativos son mayoritariamente conexiones de fibra a 300 Mbps.

Dos redes: Red de Secretaría y Red de Aulas

Con un solo router, los centros educativos disponen de dos redes: la red de secretaría y la red de aulas. La red de secretaría se utiliza para tareas administrativas y en esta red únicamente se conectan los equipos de administración y del equipo directivo. La conexión de la red de aula se utiliza para tareas docentes y en ella se conectan el resto de equipos, es decir, los situados en la sala de profesorado, aulas de informática, departamentos, aulas, etc.

Con el fin de garantizar una navegación segura, se ha implantado un sistema de filtrado y seguridad de contenidos que impide el acceso a contenidos no aptos para el alumnado, analiza la presencia de virus o software malicioso y protege de ataques externos.

Normalizadión de la LAN

Actualmente, existe un proceso de normalización de la LAN de los centros docentes, tanto en la red de secretaría como en la red de aulas. Dicha normalización se desarrolla dentro del proyecto Course+Fenix y del Vulcano. Dichos proyectos cambian la electrónica de red (switches), el direccionamiento de la red de secretará de estático a dinámico y adaptan y normalizan los servicios actuales de la LAN de los centros.

Todo ello lo podéis encontrar explicado en el siguiente video:

Por lo tanto, tu centro puede estar en uno de estos dos casos:

Caso 1. Si por tu centro ha pasado Corse+Fenix y se ha podido completar:

Tanto el direccionamiento de secretaría como el de aulas será dinámico y sólo las impresoras o servidores tendrán IP estática que debe fijarse en infoblox haciendo la solicitud en la cola correspondiente en gvasai si no se fijó cuando se ejecutó el proyecto.

Caso2. Si por tu centro aún no ha pasado Course+Fenix:

La configuración IP de la conexión de Secretaría es estática. Esto quiere decir que hay que configurarla manualmente:

- Rango de IP 10.20.30.2 – 10.20.30.254

- Máscara 255.255.255.0

- Puerta de Enlace 10.20.30.1

- DNS1 172.16.99.119

- DNS2 172.16.99.121

Guía para configurar la red en un equipo con LliureX en Secretaría.

Y el direccionamiento de la de red de Aulas es dinámico pero se reservan unos rangos para impresoras, servidores, etc.

- NET: 172.x.x.x/24

- MASK: 255.255.255.0

- DNS1: 10.239.3.7

- DNS2: 10.239.3.8

- RANGO DHCP AULAS ESTANDAR: desde la .10 hasta la .239

- RANGOS ESTÁTICOS AULAS ESTÁNDAR: .4 a la .9 y .240 a la .254

3.

Al igual que hoy en día no nos plantearíamos un edificio sin su red eléctrica y de fontanería bien dimensionada y acondicionada, de la misma manera debemos considerar la necesidad de una infraestructura pasiva de telecomunicaciones de calidad. De ella dependen las comunicaciones, pues son el soporte base del acceso a los servicios de voz y datos (servicios locales y en la nube, recursos compartidos, aplicaciones corporativas, etc.) del centro.

Teniendo en cuenta la antigüedad de algunos edificios donde se encuentran los centros educativos, la red cableada no es una infraestructura que haya sido tenida en cuenta en la construcción de todos los centros públicos desde sus inicios. Por este motivo hay una diversidad muy grande en cuanto a tipologías de redes y en cuanto al estado de mantenimiento en el cual se encuentran. Desde 2011 existe una instrucción técnica que regula como tiene que ser el cableado de los centros nuevos, la Instrucción Técnica – No 1/2011.

En estos últimos años el aumento de dispositivos conectados a la red hacen cada vez más necesario disponer de una red interna estructural en condiciones óptimas de funcionamiento. Por todo esto que desde la administración se ha decidido llevar a cabo el proyecto de Acuerdo Marco de Cableado (AMC) con dos objetivos básicos, por un lado una mejora integral de la infraestructura pasiva de telecomunicaciones del centro y por otro dar cobertura a cualquier necesidad puntual o incidencia sobre dicha infraestructura.

Actualmente el proyecto está centrado en ese primer objetivo con la intención de igualar en prestaciones y oportunidades para su alumnado al mayor número de centros.

Importante decir que se trata de un proyecto con alcance a todos los centros docentes de la Generalitat Valenciana cuya planificación es competencia de la DGTIC y por tanto no es necesario que el centro solicite la adhesión al proyecto.

Sabemos que en las condiciones actuales, AMC no avanza al ritmo que nos gustaría, pero se van a hacer los esfuerzos necesarios para mejorar estas condiciones y que de esta manera podamos llegar a esas 1600 sedes de manera más acelerada.

Si el centro no pudiese esperar a la llegada del AMC y decidiera llevar a cabo la mejora con recursos propios, debería solicitar asesoramiento (gvasai.edu.gva.es > Nuevo tique sobre la red de voz y datos > Petición > Red de datos > Consulta/Asesoramiento) de manera que, siguiendo las directrices de DGTIC, la actuación se hiciese siempre de acuerdo a normativa.

3.1.

Importante:

Cualquier implantación, modificación, ampliación o mejora sobre el cableado de datos en un centro educativo, deberá estar sujeto a las especificaciones definidas en el documento de este enlace.

Veamos algunos aspectos sobre la red cableada:

• Es la mejor solución. Suele requerir una inversión importante.

• Se recomienda utilizar cables Ethernet categoría 6A o superior.

• Importante implantar un cableado estructurado.

Centros nuevos

• Desde 2011 existe una instrucción técnica que regula como tiene que ser el cableado de los centros nuevos, la Instrucción Técnica – No 1/2011.

• Los centros nuevos ya vienen cableados.

• La conexión entre armarios de conexiones suele realizarse con Fibra Óptica.

• La Fibra Óptica es difícil de manipular. Es recomendable buscar personal especializado.

• Se tiene que pedir al constructor un mapa de la red del centro porque, en caso de avería, sepamos por dónde van los cables.

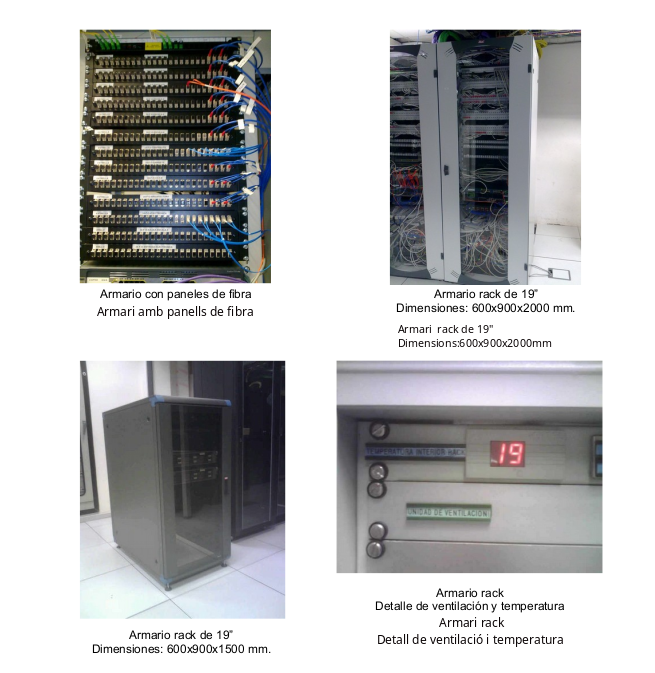

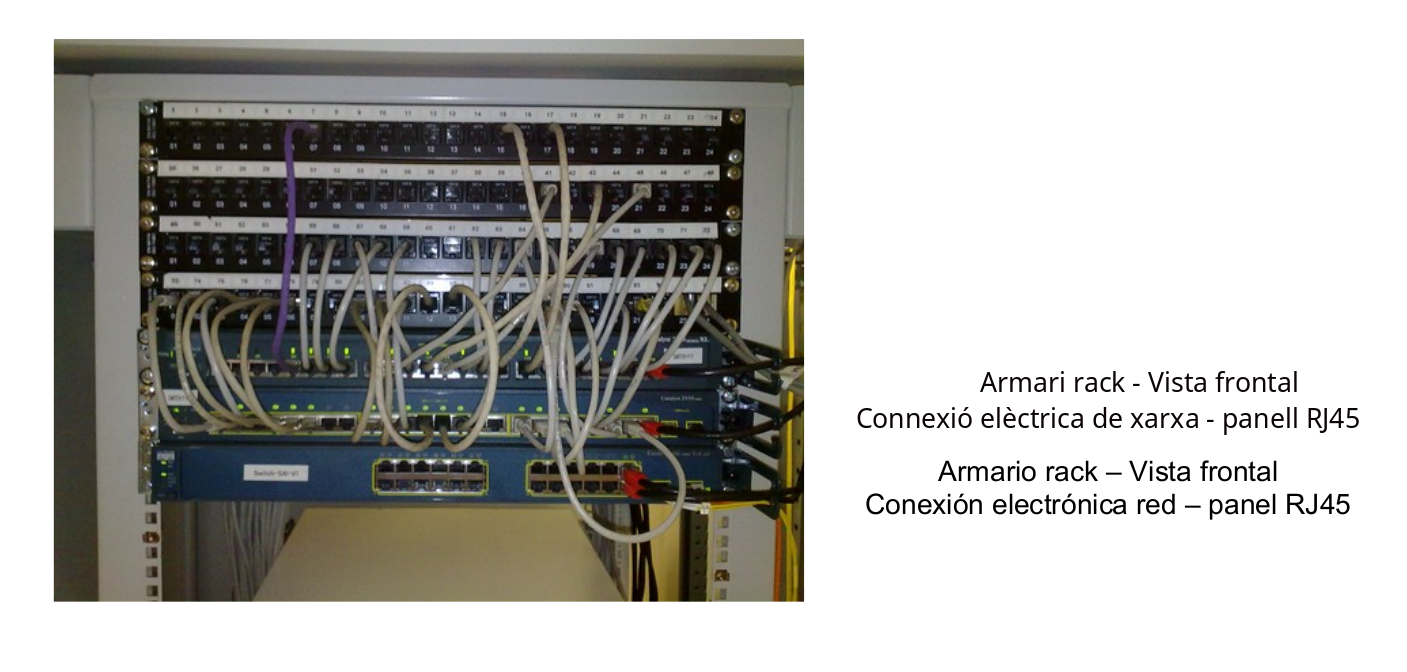

Armarios de telecomunicaciones (racks)

El armario de telecomunicaciones o armario rack, es el bastidor destinado a alojar la equipación de telecomunicaciones. En él se concentra el cableado estructurado del centro educativo, debidamente etiquetado en ambos extremos (armario rack y punto de usuario) y organizado a través de paneles de interconexionado (patch panels). Desde este punto central, se da servicio de conexión en la red del centro y a Internet, a las diferentes dependencias del centro educativo a través de la electrónica de red pertinente (routers, switches, servidores…).

Recomendaciones sobre los armarios

Como norma general, en los centros educativos tienen que proyectarse los siguientes armarios rack de telecomunicaciones:

- Un armario principal de telecomunicaciones, en el cual se instalará el equipo o equipos de acceso a Internet de secretaría y aula, la electrónica de red y los paneles de interconexionado necesarios para distribuir el acceso a Internet por el centro, incluyendo la planta en la cual se sitúa (planta baja). Este armario será el punto donde se concentre todo el cableado estructurado del centro educativo.

- Un armario secundario de telecomunicaciones en cada planta del centro docente, que concentrará el cableado estructurado de la planta donde esté alojado el armario, y alojará la electrónica de red para dar servicio en los usuarios de esa planta, junto con los paneles de interconexionado necesarios.

- Armarios específicos de comunicación para el aula o aulas de informática y otros espacios del centro que contengan 10 o más equipos informáticos, que concentrará el cableado estructurado y alojará la electrónica de red para dar servicio en los usuarios de ese espacio, junto con los paneles de interconexionado necesarios.

Cableado estructurado.

El cableado estructurado y todas las instalaciones de telecomunicaciones tendrán que ser diseñados de acuerdo con las normas TÍA/EIA 568B y TÍA/EIA 569A, atendidas las particularidades propias de los centros educativos. Las instalaciones tendrán que adecuarse a la actualización de las normas citadas, si esto fuera preceptivo.

El cableado estructurado de telecomunicaciones y el cableado eléctrico tendrán que discurrir en su trazado de forma totalmente independiente, esto es, físicamente separados, de acuerdo con las especificaciones de la normativa vigente (Reglamento Electrotécnico de Baja Tensión).

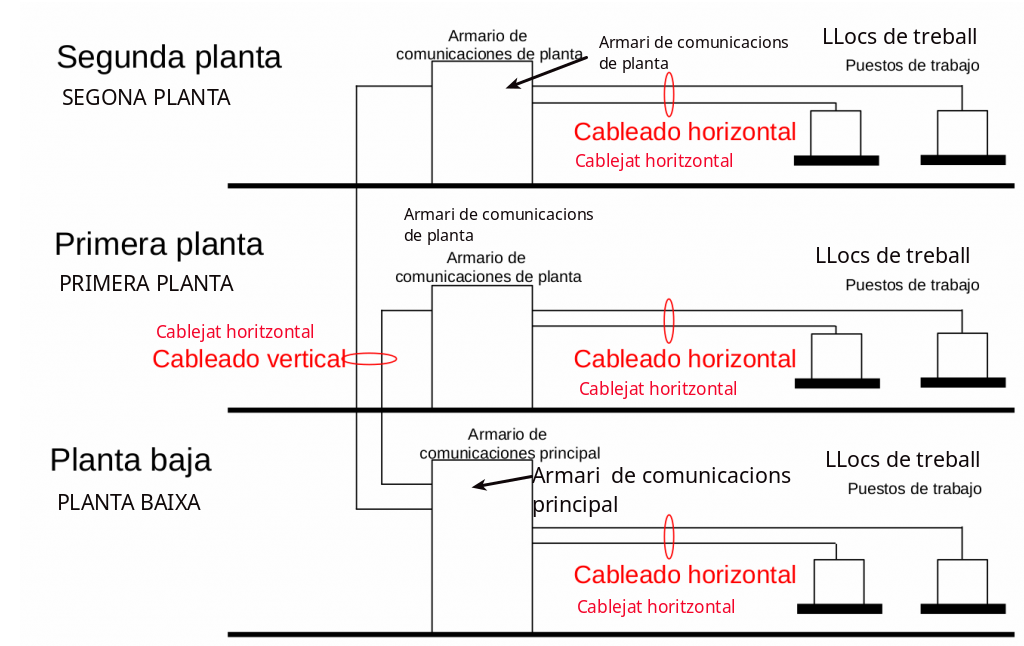

A todos los efectos, se distinguirán dos tipos de cableado tal como se define a continuación:

- Cableado horizontal. Este es el que se distribuirá desde el armario de telecomunicaciones de planta hasta todos los espacios de esa misma planta donde se necesite conectar un dispositivo en la red del centro. El cableado horizontal tendrá un extremo en los paneles de parches del armario de telecomunicaciones de planta, y el otro extremo en las diferentes tomas de red de usuarios distribuidas por la planta. Tendrá que ir debidamente identificado a través de un etiquetado claro y permanente en ambos extremos.

- Cableado vertical. Este proporcionará conectividad entre las diferentes plantas del edificio, uniendo cada planta del centro con la planta principal (planta baja) a través de los armarios de telecomunicaciones. El cableado vertical tendrá un extremo en los paneles de interconexionado de cada armario de planta y el otro extremo en los paneles de interconexionado del armario principal del centro siguiendo una topología en estrella. Tendrá que ir debidamente identificado a través de un etiquetado claro y permanente en ambos extremos.

A continuación se muestra un gráfico sobre el trazado del cableado horizontal y vertical:

Consideraciones sobre el tipo de cable recomendado.

Cableado horizontal

El cableado horizontal se realizará con par trenzado de cobre sin apantallar o cable apantallado , al menos de categoría 6A.

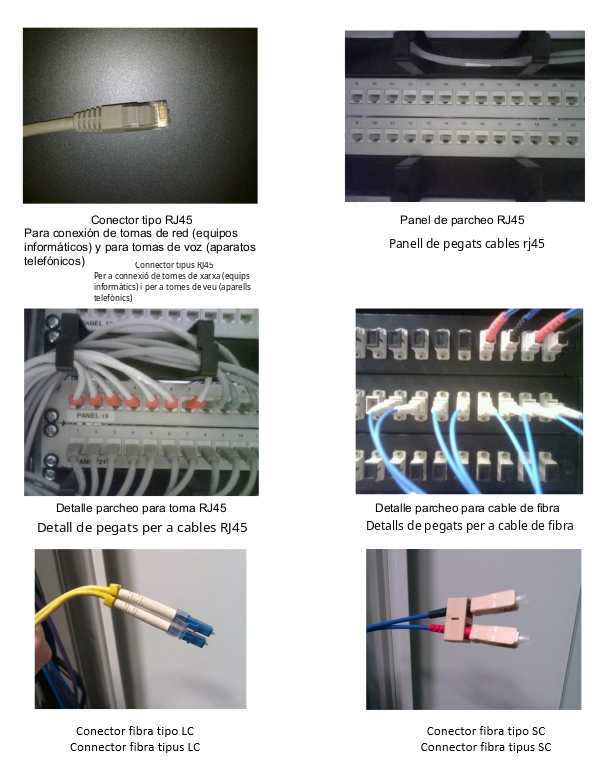

Todos los conectores, tienen que ser del tipo RJ45. De acuerdo con la normas 802.3ab (1000BaseT) y 802.3an (10GBase T), la longitud máxima del cableado horizontal es:

- 90 metros de tirada desde el armario rack o patch panel hasta la roseta del puesto de trabajo del usuario.

- 10 metros de cable (desde la roseta hasta el dispositivo del usuario).

El cableado tendrá que cumplir el estándar mínimo Gigabit Ethernet y recomendado 10Gigabit Ethernet.

En el extremo del usuario, las tomas de red, rosetas o conectores hembra RJ45, tendrán que concentrarse en cajas terminales que alojan tantos conectores como se requieran.

Las canalizaciones utilizadas para distribuir el cableado a través de la planta, tendrán que tener una holganza del 20% de su capacidad para posteriores ampliaciones de cableado e incluir cable guía para facilitar el tendido de nuevo cableado.

Cableado vertical

El cableado vertical se realizará preferentement con fibra óptica. (dependiendo de la distancia, mínimo MMF OM4 o SMF OS2).

El cableado vertical, siempre que se cumpla las normas establecidas (<90m), podrá realizarse con par trenzado de cobre categoría 6A si se trata de una adecuación de cableado de centro y responde a circunstancias de aprovechamiento de electrónica de red, cableado ya tendido o presupuestado. En este caso, todos los conectores tienen que ser del tipo RJ45.

El cableado vertical tendrá que estar redundado (cableado de copia de seguridad) desde cada planta hasta el armario de telecomunicaciones principal con idéntica tecnología que la principal (fibra o cobre según proceda).

Electrónica de red

Se entiende por electrónica de red el conjunto de elementos necesarios que tienen que contener los armarios de telecomunicaciones (armarios racks), para establecer conexión y dar servicio en el conjunto de equipos informáticos del centro escolar.

El conjunto de elementos que conforman la electrónica de red son los siguientes:

- Switch. El conmutador o switch es un dispositivo digital de lógica de interconexionado de redes de equipos informáticos que opera en la capa 2 (nivel de enlace de datos) del modelo OSI. Su función es interconectar dos o más segmentos de red pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de los tramas en la red.

- Paneles. Son estructuras metálicas con placas de circuitos que permiten el interconexionado entre equipos. Uno Patch-Panel posee una determinada cantidad de puertos (RJ-45 End-Plug), donde cada puerto se asocia a una placa de circuito, la cual a su vez es propaga en pequeños conectores de cerdas.

- Router. Es un dispositivo que permite conectar varias redes de área local (LAN).

- Regletas eléctricas. Equipadas con una determinada cantidad de presas de corriente.

- S.A.I. (UPS). Sistema de Alimentación Ininterrumpida que proporciona seguridad ante eventuales cortes del suministro eléctrico.

3.2.

El proyecto Escuelas Conectadas, en adelante EECC, forma parte de un convenio entre el Ministerio de Educación y Formación Profesional, la entidad Red.es y la Generalitat Valenciana, el objetivo del cual es la instalación de redes Wifi en los centros públicos de Primaria.

Por otra parte, ya se ha iniciado el proyecto WIFIES para extender la implantación de redes Wifi en el resto de centros educativos públicos, independientemente del nivel de enseñanzas impartido.

Las instrucciones de acceso dependen del proyecto con el que se instaló la Wifi en cada centro

WiFi instalada con el proyecto EECC

Un centro en el que se ha instalado WiFi por el proyecto EECC dispone de las siguientes redes:

- WIFI_ALU: para acceso del alumnado.

- WIFI_PROF: para acceso del profesorado y personal no docente.

- WIFI_CONVIDATS: para acceso de invitados y personal no docente sin identidad digital corporativa.

Para acceder a las redes WIFI_ALU y WIFI_PROF se debe utilizar la identidad digital (tanto el usuario como la contraseña) propia de cada alumno y de cada docente. Si bien el alumnado de menor edad, cuando está utilizando dispositivos compartidos, puede hacer uso de las credenciales del usuario genérico “alumnat”, que ha sido puesto a disposición de los centros educativos para agilizar el proceso de conexión a la red inalámbrica. Por motivos de seguridad, las credenciales de este usuario se han de renovar trimestralmente.

El acceso a la red WIFI_CONVIDATS es mediante contraseña del SSID. Una vez se ha introducido correctamente esta contraseña, el siguiente paso es autenticarse en un portal de invitados para poder disponer de acceso a Internet. Al igual que los datos del usuario genérico “alumnat”, todos los datos para el acceso a la red WIFI_CONVIDATS, (clave del SSID, usuario y contraseña del portal) se renuevan al inicio de cada trimestre y se comunican al centro por correo electrónico.

En la guía de usuario, que figura al final del apartado, puede encontrar información sobre la configuración según el sistema operativo del equipo a conectar.

Wifi instalada con el proyecto WifiIES

Un centro en el que se ha instalado Wifi por el proyecto WifiIES dispone de las siguientes redes:

- WIFI_EDU: para acceso del profesorado, alumnado y personal no docente que disponga de identidad digital. Aunque es un único SSID, el tráfico de los alumnos y los profesores se distribuye internamente en diferentes redes por motivos de seguridad.

- WIFI_CONVIDATS: para acceso de invitados y personal no docente sin identidad digital corporativa.

Para acceder a la red WIFI_EDU se debe utilizar la identidad digital (tanto el usuario como la contraseña) propia de cada alumno o de cada docente.

El acceso a la red WIFI_CONVIDATS es mediante contraseña del SSID. Una vez se ha introducido correctamente esta contraseña, el siguiente paso es autenticarse en un portal de invitados para poder disponer de acceso a Internet. La clave del SSID, usuario y contraseña del portal se renuevan al inicio de cada trimestre y se comunican al centro por correo electrónico.

La única diferencia a la hora de conectarse es que la Wifi_EDU da servicio a todos los usuarios y es la propia red la que elige internamente la red que corresponda al perfil del usuario.

En la guía de usuario de EECC, puede encontrar más información sobre la configuración de estas redes según el dispositivo a conectar.

4.

En un mundo globalizado, la seguridad de la información y la ciberseguridad están profundamente vinculadas a pilares fundamentales de la sociedad como la educación, la salud, la economía y la industria. Por ello, es crucial reconocer el impacto de las nuevas tecnologías, potenciando sus beneficios y minimizando sus riesgos.

En la administración pública, el sistema educativo es especialmente sensible a brechas de seguridad, ya que maneja datos de menores, como información personal, académica y de salud. Por tanto, además de implementar medidas técnicas de seguridad informática, es esencial fomentar la concienciación y formación de toda la comunidad educativa.

La comunidad educativa debe entender los riesgos de Internet, como el acoso en redes, el acceso a contenido inapropiado, el robo de información o el contacto con desconocidos. Esto hace imprescindible promover buenas prácticas en el uso de dispositivos conectados, como ordenadores, móviles y videoconsolas.

Tal vez, la mejor manera interiorizar la importancia de la seguridad informática sea viendo el alcance de los ataques. Este es un gráfico del CSIRT-CV, el centro de seguridad TIC de la Comunitat Valenciana adscrito a la Dirección General de Tecnologías de la Información y las Comunicaciones dentro de la Conselleria de Hacienda, Economía y Administración Pública.

En Educación, la mayoría de los ataques son intentos de fraude, aunque hay muchos otros muy significativos como el DoS, que su objetivo es evitar que los usuarios no puedan usar a los servidores DNS para navegar con normalidad o que no puedan acceder a plataformas como Aules.

Estos son algunos ejemplos de ataques informáticos a la administración pública que se pueden encontrar en la prensa.

En este apartado se tratan algunos de los conceptos clave sobre la seguridad que nos ayudará a entender el resto de este apartado, pero lo primero que debemos tener claro es que, aparte de las personas:

El principal elemento o activo a proteger es la información

4.1.

La seguridad de la información es el conjunto de medidas preventivas y reactivas de las organizaciones y de los sistemas tecnológicos que permiten resguardar y proteger la información.

Así, la seguridad de la información se encarga de, en la medida de lo posible, mantener la confidencialidad, la disponibilidad e integridad de los datos. Estos tres conceptos son conocidos como los tres principios principales de la seguridad.

Confidencialidad

El acceso a la información se produce solo de forma autorizada, es decir, solo tendrán acceso a la información las personas que estén autorizadas a ello.

Disponibilidad

El sistema y los datos estarán disponibles para los usuarios siempre que lo necesiten y solo cuando lo necesiten.

Integridad

Se debe evitar que la información no es destruida ni modificada sin autorización, bien sea de manera accidental o intencionada

4.2.

Para poder determinar las medidas de protección de la información, primero se deben estudiar e identificar las vulnerabilidades, las amenazas y los riesgos de nuestro sistema.

Vulnerabilidad

Debilidad del sistema que, en determinadas circunstancias, puede llegar a afectar a la confidencialidad, disponibilidad e integridad de la información

[ISO/IEC 13335-1:2004]

Amenaza

Cualquier agente o acción que, aprovechándose de una vulnerabilidad, pueda desencadenar una para causar una pérdida o daño en un activo de información

[ISO/IEC 13335-1:2004]

Riesgo

Posibilidad de que una amenaza concreta pueda explotar una vulnerabilidad para causar una pérdida o daño en un activo de información. El riesgo indica la probabilidad de que ocurra un incidente y la gravedad de las consecuencias

[ISO Guía 73:2002]

En el siguiente esquema se muestra un ejemplo de vulnerabilidad, amenaza y riesgo que, aunque es muy sencillo y descontextualizado de la gestión de la información, muestra muy claramente el significado de estos conceptos.

Podemos ampliar el esquema anterior con este otro que lo completa con la introducción de introduce más conceptos clave para la seguridad de la información:

Su lectura podría hacerse así:

- Las amenazas aprovechan las vulnerabilidades del sistema que pone en peligro la información, el activo de más valor de una organización, de manera que aumenta el riesgo, es decir, la probabilidad y el alcance de una pérdida o robo de datos que puede afectar a otros aspectos como la reputación, el ritmo de la actividad, la calidad de trabajo o el cumplimiento normativo.

- El estudio de los riesgos sobre la información marcará las medidas de seguridad a aplicar que impondrán una serie de controles sobre su implantación y la actividad para protegerla de las amenazas reduciendo, así, el riesgo.

Puedes encontrar una versión animada de esta imagen en https://www.iso27000.es/sgsi.html.

4.3.

Hasta ahora hemos hablado de la seguridad de la información, independientemente de si el tratamiento de los datos se hace mediante sistemas informáticos o de manera manual.

Podemos definir la seguridad informática como el conjunto de mecanismos y medidas que intentan proteger la información, los sistemas informáticos y las comunicaciones de una organización manteniendo su confidencialidad, disponibilidad e integridad.

Este vídeo, aunque orientado a la empresa, explica muy bien la diferencia entre seguridad informática y la seguridad de la información:

La ciberseguridad es una parte de la seguridad informática centralizada en la protección de la información, del sistema y de las comunicaciones de amenazas externas que actúen a través de Internet o las redes en general.

No obstante, en la actualidad, y sobre todo en entornos no especializados, ciberseguridad y seguridad informática se suelen utilizar de manera indistinta.

4.4.

Las medidas de seguridad, o de protección, a desarrollar dependen del nivel de riesgo (probabilidad y alcance del daño), el valor de los activos (información) puestos en riesgo y del coste de implementación de estas medidas.

Las diferentes medidas de seguridad persiguen:

- Detectar los posibles problemas y amenazas.

- Garantizar la adecuada utilización de los recursos y de las aplicaciones de los sistemas.

- Limitar las pérdidas y conseguir una adecuada recuperación en caso de un incidente.

- Cumplir con el marco legal y con los requisitos impuestos a nivel organizativo.

Igual que en otros contextos, las medidas de seguridad se pueden clasificar en:

- Preventivas: intentan prevenir un incidente. Si estuviéramos hablando de coches, podríamos hablar de los frenos, ya que intentan evitar las colisiones.

- Reactivas: una vez se ha producido un incidente, intenta minimizar el alcance de los daños. Siguiendo con el mismo ejemplo, podríamos hablar de los airbags.

Estos son algunos ejemplos de medidas de seguridad informática:

- Autenticación: proceso de verificación de la identidad de un usuario, dispositivo o sistema antes de otorgarle acceso a recursos.

- Segundo factor de autenticación (2FA): se piden dos métodos para verificar la identidad de un usuario, por ejemplo, con una contraseña y un código de un solo uso enviado al móvil.

- Autorización: proceso que determina los permisos o niveles de acceso que un usuario autenticado tiene sobre ciertos recursos o datos.

- Verificador de integridad: herramienta o proceso que asegura que los datos o sistemas no han sido alterados, manteniendo su estado original.

- Copias de seguridad: réplicas de datos importantes almacenadas de manera segura para su recuperación en caso de pérdida o daño de los originales.

- Software anti-malware: programa diseñado para detectar, prevenir y eliminar software malicioso, como virus, troyanos o ransomware. El antivirus es un tipo concreto de programa anti-malware.

- Firewall o cortafuegos: sistema de seguridad que controla el tráfico de red, permitiendo o bloqueando conexiones entrantes o salientes según políticas predefinidas para proteger redes y dispositivos.

- IDS (Sistema de Detección de Intrusos): herramienta que monitoriza el tráfico de red o sistemas para identificar actividades sospechosas o intrusiones.

5.

Actualmente, el sistema educativo tiene un alto grado de digitalización en todos sus ámbitos, por lo que nunca ha sido más importante la implementación de medidas de seguridad para toda la comunidad educativa, ya sea para su trabajo en el centro o desde casa. Estas medidas actúan sobre los equipos de trabajo, los servidores, las telecomunicaciones, las aplicaciones educativas y de gestión… para garantizar el funcionamiento de los servicios y la privacidad de los datos. Algunas de estas medidas actuales o previstas son:

- El uso de sistemas operativos y aplicaciones de escritorio seguras, tomando especial protagonismo el software libre que, al poder acceder a su código fuente, permite su estudio y adaptación a las necesidades educativas.

- Estudio de vulnerabilidades tanto de aplicaciones de escritorio como de aplicaciones web, así como del uso del cumplimento normativo respecto a la protección de datos personales.

- Una identidad digital única para los usuarios para la identificación y autenticación en las diferentes plataformas dirigidas al alumnado y al profesorado.

- Implementación de múltiples factores de autenticación para el acceso tanto a determinadas plataformas de gestión educativa (OVIDOC, Ítaca…), como a plataformas educativas, por ejemplo, Microsoft 365. Para obtener más información, se puede consultar el MANUAL DE USUARIO PARA EL ACCESO CON DOBLE FACTOR DE AUTENTICACIÓN (2FA) ITACA, OVIDOC Y OTRAS APLICACIONES.

- Protección de las comunicaciones y de las redes de los centros educativos evitando las conexiones a sitios web maliciosos, con contenido no adecuado, o conexiones a puertos y programas no autorizados.

- Impulso de la figura de coordinación TIC en todos los centros educativos para potenciar el uso seguro de las nuevas tecnologías en las aulas.

Es imprescindible aplicar todas las medidas de seguridad necesarias, pero hay que buscar un equilibrio entre l seguridad y la práctica docente, es decir:

- De nada sirve tener el sistema más seguro del mundo si es impide que realicemos nuestra labor docente con normalidad

- Si es necesario, debemos adaptar nuestra docencia y hábitos porque no podemos sacrificar la seguridad de nuestro alumnado.

6.

Solo una comunidad educativa concienciada será capaz de hacer frente a los nuevos retos en materia de ciberseguridad en el ámbito personal, en el académico y en el profesional

Dentro de los diferentes ámbitos de la Administración Pública, el sistema educativo es especialmente sensible a las brechas en la seguridad de la información porque trabaja con información sobre los menores de edad: datos personales, académicos, sociales o relativos a la salud física y mental. Es por esta razón que la ciberseguridad, además de abordarse desde el punto de vista de la seguridad informática, también debe hacerse desde la concienciación y formación de la comunidad educativa.

Así, los objetivos a alcanzar son:

- Aumentar la concienciación en ciberseguridad como factor clave para aumentar la protección de toda la comunidad educativa:

- Protección de nuestros datos personales, los datos de alumnado y resto de personal educativo

- Protección de dispositivos conectados a las redes de aulas y secretaría

- Promover la capacitación de docentes, estudiantes y personal sobre cómo identificar y manejar situaciones de riesgo y de seguridad en línea.

- Involucrar a las familias para que participen de este proceso y refuercen en casa las acciones tomadas desde los centros educativos

Para trazar y llevar a cabo nuestro plan de acción de la mejor manera posible, trabajamos de forma coordinada y colaborativa con el servicio de la Generalitat con competencias en la concienciación en ciberseguridad (tanto de empresas, como de funcionarios y, en general, de toda la ciudadanía de la Comunidad Valenciana) para adecuar el contenido y los objetivos de las futuras Jornadas de Formación y Concienciación en centros educativos a las necesidades específicas de la comunidad educativa.

Es importante que tengamos una responsabilidad colectiva frente a las crecientes amenazas y crear una cultura en ciberseguridad en la que cada persona entienda y actúe bajo su responsabilidad.

Se puede encontrar más información interesante en estos enlaces:

- Iniciativa concienciaT (CSIRT-CV)

- Oficina de Seguridad del Internauta (INCIBE)

- is4k – INTERNET SEGURA FOR KiDS (INCIBE)

7.

Cuando un miembro del profesorado detecta un incidente de ciberseguridad, por ejemplo, que están intentando averiguar las contraseñas a través de mensajes fraudulentos, puede gestionar la incidencia de la aplicación gvaSAI.

Hay que destacar que gvaSAI dispone de un gran catálogo de tipo de peticiones por lo cual es importante distinguir entre el que es un problema de seguridad o, por ejemplo, un problema de acceso a la cuenta del correo para olvidar la contraseña. Las categorías de ciberseguridad no tienen que utilizarse para problemas cotidianos de configuración de equipos o acceso a servicios.

Por otro lado, si el incidente lo tiene en su ámbito personal fuera del trabajo, puede tramitar una incidencia a través del CSIRT-CV

Incidencias en gvaSAI

La herramienta gvaSAI permite que los docentes puedan abrir un tique en cualquiera de las categorías dedicadas a incidentes de ciberseguridad.

Es muy importante detallar al máximo las explicaciones y, si es posible, adjuntar archivos como, por ejemplo, capturas de pantalla.

Incidencias en CSIRT-CV

El centro de seguridad TIC de la Comunitat Valenciana ofrece a la población en general la posibilidad de reportar:

- Incidentes que atenten contra la confidencialidad, integridad y disponibilidad de la información

- Accesos, intentos de acceso, uso, divulgación, modificación o destrucción no autorizada de información, sistemas o recursos informáticos.

El reporte se realiza a través de un formulario que, al ser genérico, debe detallarse muy bien el incidente dando el máximo de detalle sobre lo que ha ocurrido y sus circunstancias.

Esta obra está bajo una licencia de Creative Commons

Reconocimiento-CompartirIgual 4.0 Internacional.

Creado a partir de la obra en https://portal.edu.gva.es/ctic/